防火墙阻止漏洞的原理是什么?如何配置防火墙以增强安全性?

- 数码产品

- 2025-05-04

- 51

在网络安全领域,防火墙作为一道坚固的防线,承载着保护系统不受外部威胁的重要任务。随着网络攻击手段的不断进化,防火墙的配置和功能也在持续升级,以应对日益复杂的安全挑战。本文将深入解析防火墙阻止漏洞的原理,并提供实用的配置指南,帮助您通过合理配置防火墙来增强系统安全性。

防火墙阻止漏洞的原理

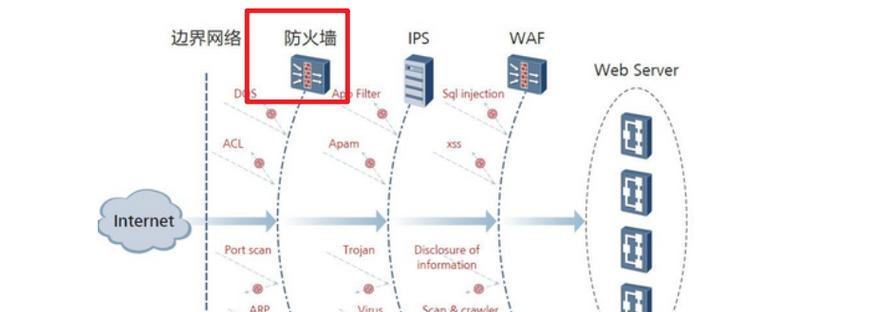

防火墙是基于一系列预定义规则来控制进出网络流量的设备或软件。其阻止漏洞的原理通常涉及以下几个方面:

1.访问控制列表(ACLs)

访问控制列表是防火墙配置的基础,它定义了哪些类型的流量可以进入或离开网络。每个规则都包含源地址、目的地址、端口号、协议类型等信息。当网络流量到达防火墙时,防火墙会根据ACLs检查流量是否匹配允许或拒绝的条件,从而实现对流量的过滤。

2.状态检测与会话跟踪

高级的防火墙使用状态检测机制,跟踪所有进出网络的连接状态,包括建立连接、数据传输和连接终止等。通过会话跟踪,防火墙能够识别和阻止那些不符合正常通信流程的流量,有效防止攻击者利用漏洞进行攻击。

3.入侵检测与防御系统(IDS/IPS)

现代防火墙可能集成入侵检测系统(IDS)或入侵防御系统(IPS),它们能实时监测网络流量,分析可疑活动,并在发现潜在威胁时采取行动。这种主动防御机制能够有效识别并阻止利用已知或未知漏洞的攻击。

4.应用层过滤

应用层防火墙能够解析应用层协议(如HTTP、HTTPS、FTP等),根据协议内容而不是仅仅基于端口或协议类型来过滤流量。这种深度包检查机制可以更好地识别和阻止复杂的攻击,如SQL注入和跨站脚本攻击(XSS)。

如何配置防火墙以增强安全性?

为了充分发挥防火墙的保护作用,用户需要根据自身网络环境和安全需求,合理配置防火墙规则。以下是一些基本的配置步骤和建议:

1.定义网络边界

明确网络的边界是配置防火墙的第一步。这包括确定内部网络和外部网络(互联网)之间的界限,并据此设置相应的规则。

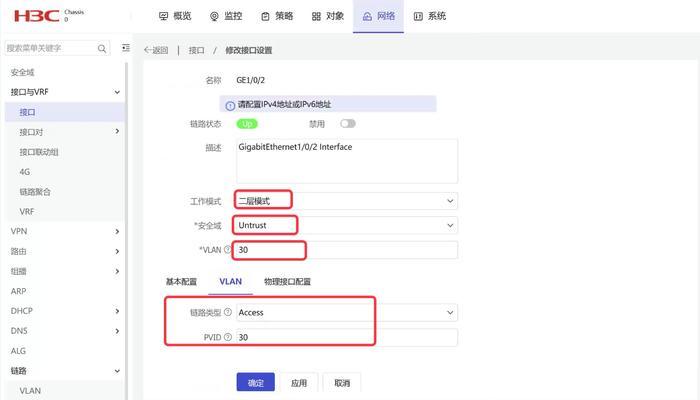

2.建立基本的访问控制策略

根据安全需求制定最小权限原则,对进出网络的流量进行严格控制。仅允许必需的端口和协议通过防火墙,同时限制或禁止不必要的服务和应用程序。

3.应用状态检测

配置防火墙以启用状态检测功能,确保所有进出连接都经过验证,并且只有那些属于有效会话的流量才能通过。

4.启用IDS/IPS功能

如果防火墙支持,开启IDS/IPS功能,并根据实际威胁环境进行适当配置,以实现对潜在恶意流量的实时监控和阻止。

5.配置应用层过滤

对特定的应用层协议实施深度包检查,确保通过的流量符合安全策略,例如使用白名单模式仅允许已知的、安全的应用程序数据通过防火墙。

6.定期更新和测试

定期更新防火墙的规则集和软件版本,以应对新出现的漏洞和攻击手段。同时,定期进行渗透测试,以评估配置的有效性和发现潜在的配置漏洞。

7.日志和审计

启用日志记录功能,并定期审计日志,有助于及时发现异常流量和攻击行为,及时调整防火墙策略。

8.员工培训和安全意识教育

员工的安全意识是防火墙无法覆盖的另一道防线。定期培训员工,提高他们对网络安全威胁的认识,也是增强整体安全防护的重要一环。

通过上述步骤,您可以根据实际需求和环境,制定出一套适合自己的防火墙配置策略,从而有效增强网络的安全性。请记住,安全防护是一个持续的过程,随着技术的发展和威胁环境的变化,防火墙的配置也需要不断调整和更新。

综合以上,防火墙是网络安全中不可或缺的组成部分,它通过各种机制有效阻止漏洞利用和攻击。通过合理的配置和持续的维护,防火墙可以为您的网络提供强大的防护屏障。希望本文的指导能够帮助您更好地理解和运用防火墙,为您的网络安全防护打下坚实的基础。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 3561739510@qq.com 举报,一经查实,本站将立刻删除。!

本文链接:https://www.zlyjx.com/article-10205-1.html